코로나19로 원격 작업 늘면서 해커들 빈틈 노려

제약사와 병원 타깃 범죄도...피해 커질 수도

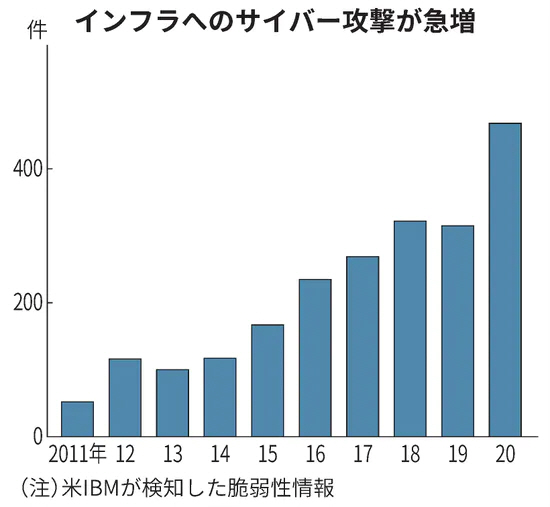

최근 일본 니혼게이자이신문(닛케이)에 따르면 에너지 공급망을 비롯해 제조업 공장, 수도 시설 등 중요한 국가 인프라에 대한 사이버 공격이 해마다 급증하고 있다.

미국 IBM은 지난해 전 세계 핵심 인프라에 대한 사이버 공격 피해 건수가 468건으로 전년 대비 1.5배 증가했다고 발표했다. 업종별로는 제조 부문이 8%에서 18%로 늘었고, 에너지 부문도 6%에서 11%로 증가한 것으로 집계됐다. IBM은 “디지털 전환과 클라우드 환경의 도입으로 내부 시스템이 외부와 접속되기 시작하면서 해커들이 노리기 수월해졌다”며 이유를 설명했다.

피해 사례는 올해도 계속 늘고 있다. 당장 7일(현지시간) 발생한 미 최대 송유관 운영사 콜로니얼파이프라인을 대상으로 한 랜섬웨어 공격이 대표적이다. 콜로니얼은 범죄조직 다크사이드의 랜섬웨어 공격을 받고 가동을 전면 중단했으며 일주일이 돼서야 운영을 재개했다. 가동 중단 소식에 국제유가는 8주 만에 최고치를 경신하기도 했다. 이 과정에서 블룸버그통신은 회사가 해커 집단에 몸값 500만 달러(약 56억 원)를 가상화폐로 지급했다고 보도해 파문을 일으켰다.

미국 플로리다주에서는 2월 정수 시설에 대한 공격도 있었다. 당시 해커조직은 컴퓨터를 조작해 정수탱크 내 유해 화학물질 농도를 높였는데, 직원에 의해 발각되지 않았다면 주민들이 음독 사고를 겪을 수도 있는 사건이었다. 닛케이는 “당국이 사건 발생 후 즉각 수사에 나서고 있지만, 중요 인프라에 대한 공격은 세계 각국에서 연달아 발생하며 ‘두더지 때리기’ 양상을 보인다”며 산발적인 공격을 막기가 쉽지 않다는 점을 지적했다.

특히 코로나19 시대 들어 사이버보안의 중요성은 더 커지고 있다. 제약사와 의료시설에 공격이 가해지면 대규모 인명피해로 직결될 가능성이 크기 때문이다. 실제로 2017년 6월 일어난 낫페트야(NotPetya) 랜섬웨어 공격 당시 제약회사 머크가 중요한 백신 생산에 차질을 빚었는데, 이 같은 공격이 코로나19가 확산하는 상황에서 벌어졌다면 전 세계에 막대한 피해가 벌어졌을 수 있다.

코로나19 기간에도 한 차례 위기는 있었다. 지난해 9월 캘리포니아주의 400개 병원을 담당하는 의료시스템인 UHS가 랜섬웨어 공격을 받은 것이다. 당시 UHS 시설 가동이 전면 복구되는데 3주가 걸렸고, 4분기 수익 보고서에는 공격으로 인한 피해 규모가 6700만 달러로 추산됐다. 몸값 지급 여부는 공개되지 않았지만, 당시에도 해커 조직은 거액을 요구한 것으로 전해진다.

소프트웨어 업체 VM웨어 산하 카본블랙은 지난해 헬스케어 부문 자사 고객사들에 대한 해킹 시도가 무려 9851% 폭등했다고 발표하기도 했다. 회사는 “코로나19 대유행으로 해커 활동은 강화했고, 9월부터 10월 사이에만 87% 급증했다”고 설명했다.

미국 국토안보부 산하 사이버보안·인프라 보안국(CISA)의 보 우즈 선임 고문은 “랜섬웨어 공격의 정교함이 갈수록 늘고 있고 시도도 증가하고 있다”며 “코로나19 대유행 기간 이전보다 많은 원격 작업을 허용하며 온라인 연결이 잦아지면서 공격은 더 빈번해지고 있다”고 전했다.

![[찐코노미] 테슬라, 진정한 성장 시작되나…국내 자율주행 기술 수준은?](https://img.etoday.co.kr/crop/320/200/2098264.jpg)